Configurar un Servidor Web Público detrás de un Firebox

Archivos de configuración de ejemplo creados con — WSM v11.10.1

Revisado — 23/01/2018

Caso de Uso

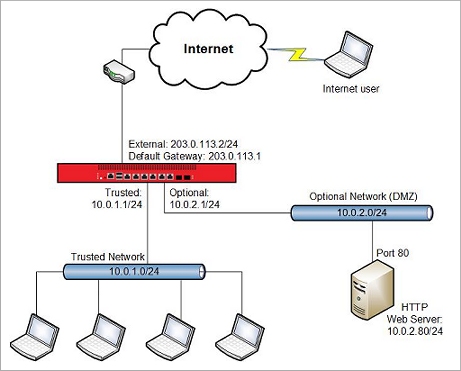

En este ejemplo de configuración, una organización desea configurar un servidor web público en una red protegida detrás del firewall. Quieren dirigir el tráfico entrante al sitio web desde Internet a la dirección privada de este servidor web. También quieren que los usuarios locales en su propia red interna usen la URL pública para navegar a este sitio web.

Este ejemplo de configuración se proporciona como una guía. Ajustes adicionales a la configuración podrían ser necesarios, o más apropiados, para su entorno de red.

Descripción de la Solución

Cuando un equipo envía tráfico a través de Internet a un servidor o a otro equipo, utiliza una dirección IP para identificar al servidor y un número de puerto TCP o UDP para identificar el proceso en el servidor que recibe los datos. El puerto 80 se usa para el tráfico HTTP.

La Traducción de Direcciones de Red (NAT) se refiere a cualquiera de las varias formas de traducción de puertos y direcciones IP. NAT estática, conocida también como reenvío de puerto, es una NAT de puerto-a-host. Cuando un paquete entra a un puerto en una interfaz de Firebox, una acción de NAT estática puede cambiar la dirección IP de destino a una dirección IP y puerto diferentes detrás del firewall. NAT estática también opera sobre el tráfico enviado desde las redes que su Firebox protege.

Esta solución usa una acción de NAT estática en una política de proxy HTTP para reenviar el tráfico entrante en el puerto 80 a la dirección IP privada del servidor web ubicado detrás del Firebox. Esto es transparente para el usuario de Internet.

Cómo Funciona

El servidor web tiene una dirección IP privada y está conectada a una red detrás de una interfaz opcional del Firebox. En el registro DNS público para este servidor web, la dirección IP asociada con el servidor web es la dirección IP externa del Firebox.

La configuración del Firebox incluye una política de proxy HTTP para manejar todo el tráfico entrante del puerto 80. La configuración de la política contiene una acción de NAT estática que le dice al dispositivo que reenvíe todo el tráfico entrante del puerto 80 a la dirección IP privada del servidor web en la red opcional.

Cuando un usuario de Internet navega hacia la URL del servidor web, el tráfico entra a la interfaz externa del Firebox en el puerto 80. La política proxy HTTP recibe el tráfico y usa la dirección IP especificada en la acción de NAT estática para reenviar ese tráfico web al servidor web.

Requisitos

Un Firebox

Este ejemplo de configuración es para un Firebox que ejecuta el sistema operativo Fireware v11.7.2. En versiones de Fireware XTM anteriores a 11.4.x, la configuración de la NAT estática es ligeramente diferente de la que se muestra aquí.

Un servidor web

Un servidor HTTP configurado como servidor web público con una dirección IP privada.

Recomendamos que no conecte servidores accesibles públicamente, como un servidor web, servidor FTP o servidor de correo, a la misma red que se conecta a usuarios internos u otros recursos de red no públicos. Dado que estos servidores son de acceso público, representan una vulnerabilidad potencial para su red interna. En su lugar, conecte estos servidores accesibles públicamente a una red separada de sus otros recursos y usuarios de la red interna. En este ejemplo, el servidor web es parte de una red conectada a un Firebox configurado como Opcional, a veces llamada la red opcional.

Ejemplos de Configuración

En este caso de uso, el servidor web se encuentra detrás del Firebox en la red opcional.

El Firebox y el servidor web usan estas direcciones IP:

| Sitio A | |

|---|---|

| Dirección IP de la interfaz externa | 203.0.113.2/24 |

| Dirección IP de la puerta de enlace predeterminada | 203.0.113.1 |

| Dirección IP de la interfaz de Firebox conectada a la red de confianza | 10.0.1.1/24 |

| Dirección IP de la interfaz de Firebox conectada a la red opcional | 10.0.2.1//24 |

| Dirección IP del servidor web en la red opcional | 10.0.2.80/24 |

Archivo de Configuración de Ejemplo

Para su referencia, hemos incluido un archivo de configuración de ejemplo con este documento. Para examinar los detalles del archivo de configuración de ejemplo, puede abrirlos con Policy Manager. El nombre del archivo de configuración es snat_web_server.xml.

Explicación de la Configuración

Acción NAT Estática

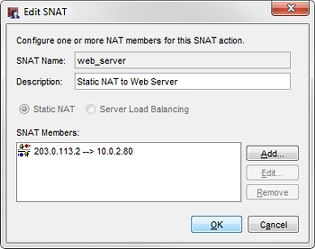

El archivo de configuración de ejemplo contiene una acción NAT estática, también conocida como acción SNAT, para reenviar tráfico desde la dirección IP pública de la interfaz externa del Firebox a la dirección IP privada del servidor web.

Para ver la acción NAT estática:

- Inicie el Policy Manager para el Firebox.

- Seleccione Configuración > Acciones > SNAT.

- Abra la acción web_server.

Aparece el cuadro de diálogo Editar SNAT.

La acción NAT estática reenvía los paquetes dirigidos a la dirección IP de la interfaz externa del Firebox (203.0.113.2) a la dirección IP privada del servidor web (10.0.2.80). También puede ver y editar esta acción de NAT estática desde las políticas donde se usa.

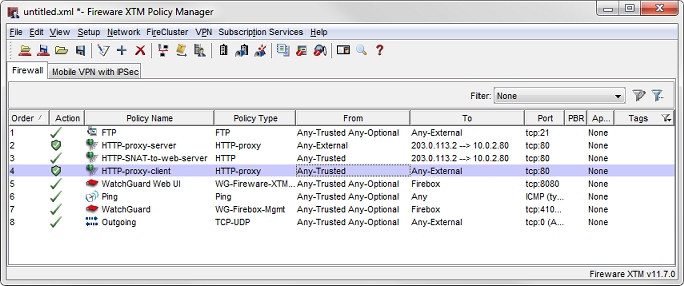

Política Proxy HTTP para el Tráfico Entrante al Servidor Web

De manera predeterminada, el Firebox no permite el tráfico entrante desde la interfaz externa a las redes de confianza u opcionales. Para permitir el tráfico a su servidor web, debe agregar ya sea un filtro de paquetes HTTP o una política de proxy HTTP. Recomendamos que use la política de proxy HTTP porque ésta monitorea los comandos utilizados en la conexión para asegurarse de que estén en la sintaxis y el orden correctos, y usa la inspección profunda de paquetes para ayudar a proteger su servidor HTTP de ataques. Para cada política de proxy, usted asigna una acción de proxy que contiene reglas sobre qué tipo de contenido permitir. Las reglas en la acción de proxy del Servidor HTTP son buenas opciones predeterminadas para el tráfico a un servidor web interno.

Para ver la política de proxy HTTP:

- Abra el archivo de configuración de ejemplo en Policy Manager.

- Haga doble clic en la política Servidor Proxy HTTP para abrirla.

Asegúrese de comprender esta configuración:

DESDE

La sección De contiene el alias Cualquiera Externa porque esta política maneja el tráfico que ingresa al servidor web desde la interfaz externa.

Para

La sección A contiene la acción NAT estática que reenvía los paquetes dirigidos a la dirección IP de la interfaz externa del Firebox (203.0.113.2) a la dirección IP privada del servidor web (10.0.2.80).

Acción de proxy

La Acción de proxy se configura en HTTP-Server.Standard. La configuración predeterminada en la acción de proxy del servidor HTTP es la configuración predeterminada recomendada para el tráfico a un servidor web.

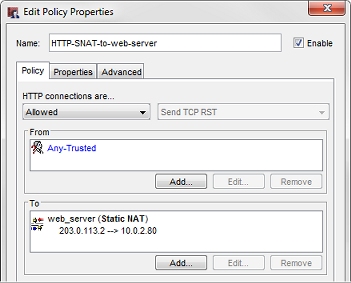

Política HTTP para Permitir que los Usuarios Internos Usen la URL del Servidor Web Público

La configuración de ejemplo contiene una política HTTP para permitir a los usuarios internos navegar al servidor web por su nombre de dominio público, como www.ejemplo.com. La política HTTP maneja el tráfico de la red de confianza al servidor web local. Esta política incluye la misma acción NAT estática que en la política de Servidor Proxy HTTP. Dado que esta política maneja solo el tráfico interno, no hay necesidad de una inspección profunda de paquetes, por lo que usamos la política de filtro de paquetes HTTP en lugar de la política Proxy HTTP.

Para ver la política NAT HTTP para este ejemplo:

- Abra el archivo de configuración de ejemplo en Policy Manager.

- Haga doble clic en la política SNAT HTTP a servidor web para abrirla.

Esta política incluye:

DESDE

La sección De de la política permite el tráfico de Cualquiera de Confianza.

Para

La sección A contiene la misma acción NAT estática para reenviar los paquetes dirigidos a la dirección IP de la interfaz externa del Firebox (203.0.113.2) a la dirección IP privada del servidor web (10.0.2.80).

Esta política usa la acción de NAT estática para el tráfico de los usuarios en la red de confianza.

Si la red tiene un servidor DNS local con una configuración DNS dividida, puede agregar un registro DNS a la zona interna para asignar el nombre de dominio público del servidor web a su dirección IP privada. Si hace esto, la política HTTP con la acción SNAT no es necesaria.

Política Proxy HTTP para Solicitudes Web Salientes

El archivo de configuración de ejemplo también incluye una política de Proxy HTTP para controlar el acceso del servidor web saliente. Esto no está relacionado con la configuración del servidor web en la red opcional, sino que es una política que normalmente usaría para aplicar la configuración Proxy HTTP al acceso HTTP saliente para los usuarios de la red de confianza. Esta política permite el tráfico HTTP de Cualquiera de Confianza a Cualquiera Externa. En el archivo de configuración de ejemplo, esa política se llama Cliente Proxy HTTP.

Conclusión

En este ejemplo de configuración, el usuario de Internet navega a 203.0.113.2 o a una URL que se resuelve en esa dirección IP. El tráfico ingresa a la interfaz externa de Firebox en el puerto 80. La política Servidor Proxy HTTP inspecciona el tráfico entrante en la interfaz externa y reenvía ese tráfico al servidor HTTP en la dirección de red privada, 10.0.2.80. Las respuestas del servidor web aparecen para el usuario de Internet como provenientes de la dirección IP 203.0.113.2.

Este ejemplo de configuración demuestra cómo usar la NAT estática para enviar tráfico web a un servidor HTTP en una red protegida. También puede usar la NAT estática en otras políticas para redirigir el tráfico entrante a otros servidores internos, como un servidor FTP o un servidor de correo electrónico SMTP.

Para obtener más información acerca de NAT estática, consulte la Ayuda de Fireware.